Social engineering

Содержание:

Episode Highlights:

- The Human Hacking Conference was about having a deep understanding of other human beings to help you make connections.

- Robin Dreeke’s presentation was about his code of trust and sizing people up with a step-by-step process.

- Next year he will do what he did this year but then go into sizing people up.

- Paul Wilson’s presentation was about how there’s a vast toolbox of manipulation that is untapped in the security community.

- People were supposed to walk away from Dov’s session with a sense of their own dragon fire.

- Stephanie Paul’s session was about helping people find their voice and their message from the inside out.

- She believes the conference ended up with a theme because they’re all humans speaking to human qualities that we have.

- As they discuss why the conference had a theme, Paul asserts that the core element is story.

- The subject itself fed the experience of the weekend.

- Next year, Stephanie’s session will be about learning through fun.

- Dov’s session next year will help you better understand your own emotional logic.

- Paul’s session next year will give people a toolkit for recognizing deception.

The Social Engineering Framework

In their research paper, Mouton et al. discuss the eight phases of a social engineering attack framework. They are as follows:

1. Attack formulation

The first phase consists of identifying the goal and in accordance, identifying the target necessary to fulfill the goal.

2. Information gathering

In this stage, social engineers assess and identify potential information sources and begin the information gathering and assessment.

3. Preparation

In the preparation phase, social engineers analyze the information and develop an action plan to begin approaching the target.

4. Develop a relationship

In this stage, the social engineers establish a line of communication and begin to build a relationship. Notice that according to the framework, social engineering includes three phases before the target is contacted for the first time. This is a good reminder of how much work and analysis goes into devising a social engineering attack – once the target is approached, social engineers have studied their target and devised their strategy well.

5. Exploit the relationship

In this phase, the target is “primed”. The exploitation stage uses different methods of manipulation to evoke the right type of emotions and prime the target to the right emotional stage. Once the target is in the right stage, the social engineer will start bringing out information from the target. The goal of emotional priming is that the target will feel good about giving out information, instead of feeling guilty about it or threatened to do so. Giving out information will thus not only be voluntary but feel good as well.

6. Debrief

In this stage, the social engineer returns to the target and maintains the desired emotional state. The goal is that the target will not feel like anything in the relationship was odd, and they will not understand that they have been under attack. It is important for the social engineer to continue the communications to an extent, so that the target won’t get alarmed, realize they have been taken advantage of and because of this, possibly contact authorities.

7. Goal satisfaction

After a successful social engineering attack, social engineers will exploit the information they have gathered. After the social engineering attack, the social engineer will either return to the target for more information or slowly close the connection.

Human denial of service (HDoS)

Суть этой атаки заключается в том, что бы незаметно заставить человека не реагировать на те или иные ситуации.

Например, отвлекающем маневром служит симуляция атаки на какой нибудь порт. Системный администратор отвлекается на ошибки, а в это время без проблем проникают на сервер и берут ту информацию, которая нужна. Но администратор может быть уверенным, что в этом порту ошибок быть не может и тогда проникновение хакера моментально будет замечено. Вся суть этого способа заключается в том, что взломщик должен знать психологию и уровень знаний системного администратора. Без этих знаний проникновение на сервер не возможен.

How to Spot Social Engineering Attacks

Defending against social engineering requires you to practice self-awareness. Always slow down and think before doing anything or responding.

Attackers expect you to take action before considering the risks, which means you should do the opposite. To help you, here are some questions to ask yourself if you suspect an attack:

- Are my emotions heightened? When you’re especially curious, fearful, or excited, you’re less likely to evaluate the consequences of your actions. In fact, you probably will not consider the legitimacy of the situation presented to you. Consider this a red flag if your emotional state is elevated.

- Did this message come from a legitimate sender? Inspect email addresses and social media profiles carefully when getting a suspect message. There may be characters that mimic others, such as “torn@example.com” instead of “tom@example.com.” Fake social media profiles that duplicate your friend’s picture and other details are also common.

- Did my friend actually send this message to me? It’s always good to ask the sender if they were the true sender of the message in question. Whether it was a coworker or another person in your life, ask them in-person or via a phone call if possible. They may be hacked and not know, or someone may be impersonating their accounts.

- Does the website I’m on have odd details? Irregularities in the URL, poor image quality, old or incorrect company logos, and webpage typos can all be red flags of a fraudulent website. If you enter a spoofed website, be sure to leave immediately.

- Does this offer sound too good to be true? In the case of giveaways or other targeting methods, offers are a strong motivation to drive a social engineering attack forward. You should consider why someone is offering you something of value for little gain on their end. Be wary at all times because even basic data like your email address can be harvested and sold to unsavory advertisers.

- Attachments or links suspicious? If a link or file name appears vague or odd in a message, reconsider the authenticity of the whole communication. Also, consider if the message itself was sent in an odd context, time, or raises any other red flags.

- Can this person prove their identity? If you cannot get this person to verify their identity with the organization, they claim to be a part of, do not allow them the access they are asking for. This applies both in-person and online, as physical breaches require that you overlook the attacker’s identity.

2020 Cybersecurity Threat Predictions

KnowBe4 has compiled a list of its top cybersecurity predictions for 2020 from its executive leadership team and array of security awareness advocates from around the world:

- Federal legislation will be passed that makes ransomware infections of over 500 records automatically a data breach with all the resulting disclosure requirements and legal expenses as a data breach.

- Everyone will still be vulnerable and likely exploited through traditional social engineering vectors like phishing and pretext calling.

- AI-driven social engineering attacks, especially adopting voice-changing technology to hijack a person’s voice to further fraudulent schemes.

- More sophisticated supply-chain attacks in corporate environments wherein hardware implants are installed that are extremely difficult to detect.

- Further balkanization of the internet and its services. Countries like China have traditionally maintained its own infrastructure, however we have seen political issues spill out to the cyber realm, with companies like Kaspersky and Huawei being banned in the U.S. We will likely see more products and services having to be tailored for local requirements and regulations.

- A nation-state will decide to make a point and flex their cyber muscles by initiating large-scale manipulation of everyday consumer IoT products. In addition to the general panic and unease that is caused, other – even more serious – impacts will reign across power grids and aspects of critical infrastructure.

- Social engineering and unpatched software will remain the top two root causes for successful exploits as they have been for more than 30 years. Everyone knows they are the top two causes, but most of the world will not treat them like the top threats they are. Instead, they will be mostly ignored or weakly mitigated while most of the world concentrates their resources on things less likely to happen.

- Highly targeted multi-vector attacks will emerge. The bad guys are building increasingly more complex attacks to combat the increasing layers of defense. While defensive measures are not yet sufficient in battling various attacks, the bad guys are always looking to increase the efficiency of their attack methods. Combining a multi-attack vector to chain-link attacks is an excellent way to increase efficiency and reduce the cost of an attack, which allows them to scale up.

- CEO fraud will escalate and cause major disruption to day-to-day activities globally, leading to the addition of mandatory new-school security awareness training and testing in business, academia, industry and government. This will, in turn, result in collaboration and sharing of ‘near misses’ related to cyber threats more than ever. At present, there is a lot of caution with sharing such information.

- Deepfake technologies will be used to attempt to influence the 2020 elections in the United States and beyond. Fake videos and audio will be released close to the election time in order to discredit candidates or to swing votes. While these will be proven as fakes fairly rapidly, undecided voters will be influenced by the most realistic or believable fakes.

- The use of the term security culture will continue to increase as more organizations understand what it takes to reduce risk and manage security in their workforce. A combination of training, assessments and a structured process is being implemented to manage the human factors that influence security.

- As energy facilities continue to be targeted for cyber attacks, the need for Operation Technology (OT) departments and Information Technology (IT) to collaboratively solve the cybersecurity issues will be an increased importance for organizations. They will need to collaborate with their own corporate Security Operations Center (SOC) or utilize virtual SOCs to continually monitor their SCADA or DCS networks monitoring network activity and assets connecting and disconnecting from the networks.

Watch The 2020 Security Trends Webinar!

To help you master the challenges IT Professionals like you may face in the coming year, KnowBe4 Evangelists, Roger Grimes, Javvad Malik and Erich Kron, share their individual top predictions and discuss where the future of security awareness is heading in 2020.

Сценарий

Мы выполняем множество действий по определенному сценарию, наше поведение подвержено шаблонам, это нормально. Так мозг экономит энергию, упрощает нам жизнь. И хакерам — тоже. Общие знания психологии людей, умение предугадывать их дальнейшие действия позволяют «подвести» пользователя к какому-то конкретному поступку. Чаще всего этот прием используется в телефонных звонках или мессенджерах. Злоумышленник заранее узнает информацию о жертве (дату рождения, место работы) и оперируя ей входит в доверие. Например, представившись сотрудником банка, может получить доступ к счетам. Мы настолько привыкли к стандартным звонкам различных компаний, что уже выработали определенный сценарий разговора. Именно это позволяет хакерам добраться до наших данных.

What Is Social Engineering?

Social engineering is the act of exploiting human weaknesses to gain access to personal information and protected systems. Social engineering relies on manipulating individuals rather than hacking computer systems to penetrate a target’s account.

Key Takeaways

- Social engineering is illegal.

- Social engineering attacks can happen to an individual online or in person.

- Identity theft is a social engineering attack.

- There are many precautions you can take from creating a two-step authentication system for your accounts to using a different password for each account.

- There are many forms of social engineering attacks, but the most common is phishing.

Претекстинг

Еще один прием, к которому прибегают киберпреступники, называется претекстинг

Чтобы завладеть информацией, преступник выдает себя за известное вам лицо, которому якобы необходима ваша информация для выполнения важной задачи

В качестве такого лица может выступать ваш друг, член семьи или знакомый. Однако чаще всего преступники играют роль должностных лиц — полицейских, представителей налоговых органов и других людей, обладающих полномочиями задавать конфиденциальные вопросы. Чтобы быть убедительнее, преступник часто просит жертву предварительно подтвердить личность.

При помощи этого вида атак можно завладеть любой важной и ценной информацией, включая идентификационные номера, страховые коды, адреса, номера телефонов и даже банковские счета

Социальная инженерия как наука.

Социальная инженерия — это достаточно молодая наука, которая включает в себя знания психологии людей и их поведения в критических ситуациях. Социальную инженерию также можно назвать «копилкой человеческих ошибок», так как эта наука вбирает в себя всё, что связано с человеческим фактором и его использованием.

Такие знания позволяют предугадывать возможные варианты поведения человека и конструировать различные ситуации с целью его выведения на определенную реакцию. Спровоцированная мошенником — социальным инженером — реакция приводит человека к тем действиям, которые изначально и были целью мошенника. Что может быть его целью? Конечно же, выведать информацию или проникнуть на чужую территорию или просто получить ваши деньги. В связи с этим социальных инженеров, еще называют социальными хакерами.

Определение социальной инженерии

Например, вместо того, чтобы пытаться найти уязвимость программного обеспечения, социальный инженер может позвонить сотруднику и выдать себя за сотрудника службы поддержки, пытаясь обмануть сотрудника в разглашении его пароля.

Знаменитый хакер Кевин Митник помог популяризировать термин «социальная инженерия» в 90-х годах, хотя идея и многие из техник существовали с тех пор, как были мошенники.Даже если у вас самая лучшая защита, и вы вложили средства в защитные технологии, вы располагаете правильными политиками и процессами безопасности и измеряете их эффективность и постоянно улучшатесь, все еще хитрый социальный инженер может проложить свой путь прямо через (или вокруг).

Types of Social Engineering Attacks

There are many ways hackers create social engineering attacks, from posing as a tech support professional offering to «fix» a bug in your computer to sending you a «friend» request to your social media account. Here are three popular social engineering attacks.

Online Baiting

Online baiting occurs when hackers send out ads with links that look like opportunities to find jobs, earn side money, or appear to provide useful information. When an unsuspecting person clicks on the bait, malware infects their computer.

Phishing

These types of attacks lure unsuspecting individuals to provide personal information such as bank account numbers, social security numbers, and other sensitive information with the hacker’s goal of breaching your financial accounts.

Physical Interactions

Social engineering attacks don’t just happen online. Physical interactions can occur, such as an individual pretending to work in your office, and asking you to let them in because they «forgot the door code or their card key,» and need help.

Как защититься от атак

Существует множество способов, которые не позволят вам стать жертвой атак социальной инженерии. Прежде всего, в любой ситуации необходимо сохранять присутствие духа и хладнокровие, а также помнить, что:

- Запрашивать конфиденциальную информацию по электронной почте незаконно. Если вы получили такое письмо, прежде чем отвечать, проверьте адрес. Если отправитель вам неизвестен, немедленно удалите сообщение.

- Необходимо повысить уровень настройки фильтров антиспама. Возможность настройки фильтров предоставляют все провайдеры электронной почты.

- Защита всех операционных устройств – всегда плюс. Не стоит забывать об антивирусных программах для любых платформ, будь то Android, Windows, Mac или Linux. Установка таких программ также помогает защититься от вирусов.

- Операционную систему рекомендуется обновлять. Практически все ОС время от времени выпускают обновления, устраняющие уязвимости зашиты.

Что такое социальная инженерия?

Социальная инженерия — это совокупность психологических и социологических приемов, технологий и методик, направленных на получение конфиденциальной информации о личности. При этом категория мошенников, которая специализируется на использовании этих приемов на практике, называется социальными инженерами.

При этом сам термин «социальная инженерия» появился достаточно давно, а также активно использовался. Этот термин получил широкую популярность в 90-е годы, когда американский консультант по компьютерной безопасности — Кевин Митник написал целую серию книг на данную тему, где подробно описывались способы воздействия на человека. В 2001 году была выпущена его книга «Искусство обмана», где он всему миру рассказал о вполне реальных историях — как со стороны жертвы, так и со стороны мошенника.

Электронные письма или сообщения от друга

Другая распространенная тактика социальной инженерии состоит в том, что мошенник выступает от имени вашего друга. Прикинувшись дальним родственником или другом, он рассылает своим потенциальным жертвам электронные письма или сообщения в соцсети о том, что с ним (другом, родственником) произошло несчастье. Поэтому очень нужна помощь, без промедления.

На самом деле электронная почта друга (дальнего родственника) или его личная страничка в социальной сети перед подобной рассылкой писем были взломаны мошенником. Он таким образом искусно маскируется под известного друга, которому доверяют и которому безусловно верят, в надежде на то, чтобы получить для себя финансовую помощь.

Вместо сообщения «от друга» может быть электронное письмо от вашего банка. Еще бывает срочная просьба о помощи или просьба о пожертвовании в благотворительную организацию.

Будьте осторожны и всегда старайтесь подвергать сомнению информацию, которую получаете. Особенно надо быть внимательным, если это неожиданная для вас информация, не та, что вы ожидали, или вдруг пришла от того, от кого вы НЕ ждали подобной информации.

Главный принцип – не нужно спешить расставаться с деньгами и с важной конфиденциальной информацией о банковских счетах, картах, суммах, операциях, логинах и паролях, пин-кодах, CVC-кодах и т.п. «Нормальные» организации и их представители, будь то настоящие банки и даже правоохранительные органы, никогда не интересуются подобными данными

И уж точно они никогда не запрашивают эту информацию в режиме «здесь и сейчас прямо по телефону, не кладя трубку, срочно и немедленно».

Социальная инженерия — что это такое?

Обычно социальной инженерией называют комплекс приемов, направленных на то, чтобы человек повёл себя определенным образом, так как нужно кому-то, например, отдал деньги, предоставил секретную информацию или что-то подписал.

Для того, чтобы это сделать, обычно необходимо изучить человеческий фактор, реакции людей на просьбы, жалобы, источники стресса и прочее. Зная установки и реакции большинства людей, несложно добиться от них определённых поступков.

Одна из причин которая отталкивает людей друг от друга — это отговорки.

Важную информацию о банковских картах читайте здесь —

How to Prevent Social Engineering Attacks

As security systems are evolving and become more secure, cybercriminals increasingly lean on the ignorance and lack of education of humans. This means that in order to combat security tests and social engineering, companies need an educated and informed workforce alongside reliable cybersecurity measures. When it comes to social engineering, the greatest threat to cybersecurity is human error. 90% of all breaches happen because of employee mistakes. This is why when preventing social engineering, it must focus on educating and training employees and making them aware of different types of attacks they are likely to run into.

Распределение вакансий по зарплатам

Рассмотрим распределение вакансий (с указанной зп) по диапазонам зарплат для ‘социальный инженер’ (Россия).

До 53000.0 руб.: 20.0% вакансий.

От 53000.0 руб. до 113000.0 руб.: 20.0% вакансий.

От 113000.0 руб. до 133000.0 руб.: 20.0% вакансий.

От 133000.0 руб. до 149000.0 руб.: 20.0% вакансий.

От 149000.0 руб.: 20.0% вакансий.

Распределение вакансий по зарплатам также может дать приблизительную оценку минимальной и максимальной заработных плат для ‘социальный инженер’ (Россия).

На нашем сайте представлен сервис «Случайная профессия и зарплата«.

Попробовать можно тут:

Перейти к случайной профессии и зарплате

Управление эмоциональным состоянием человека

Один из главных навыков, которым обладает любой профессиональный мошенник — управление эмоциями человека. Есть золотое правило в переговорах и в любом диалоге: тот, кто может вызвать любую эмоцию у собеседника, будет всегда управлять беседой. Злоумышленники прекрасно знают это правило и, к сожалению, активно им пользуются. Главный инструмент в этой теме — провокации. Самые частые примеры — это вызывание таких состояний, как жалость, чувство вины, сострадание («Пожалей меня, детям нечего есть», — говорят цыганки), чувство несправедливости и другое. В большинстве случаев — это самые действенные стратегии. В связи с этим есть один очень важный совет: если незнакомый вам человек пытается вызвать у вас какие-либо чувства без причины, надо насторожиться и быть очень внимательным. Такого рода манипуляции очень просто рушатся обычной логикой и детальными вопросами. И ещё один совет: чтобы быть более эмоционально-устойчивым и критичным (не призываю вас быть черствыми) — прокачивайте свой EQ (эмоциональный интеллект). Литературы на эту тему в интернете лежит гора.

Methods of Social Engineering

Social engineers often draw on one or several compliance techniques. These are some of the methods a social engineering attack is likely to draw upon:

Friendship or liking: People comply easier when the request comes from a friend or someone they like. Social engineers will seek common ground and establish a friendship to get the target to comply with their request.

Commitment or consistency: Once a person is committed to something, they are more likely to comply with “follow-up” requests, which are in line with the original request they agreed to. In social engineering, this could mean asking for a simple, easy thing first, and then slowly continuing with more detailed and personal requests. Once the target has complied with the first request, they are much more likely to agree to the rest

Scarcity: People are more likely to agree to a request if they feel the offer is scarce or will only be available for a short period of time. Social engineering uses this technique to use the target’s fear of missing out against them.

Reciprocity: People are likelier to comply with a request if they have been treated well by the person making the request. For example, the social engineer could have done the target a small favor, in order to use their need for reciprocity against them.

Social validation: People are more likely to comply with a request if they consider it the socially correct thing to do. The social engineering attack could be framed as a socially-expected request, such as participating in a donation or joint effort.

Authority: Many people are especially trusting towards official authorities inside of an organization such as IT Support, Management, or Security. This is called the principle of authority – one of the six principles of persuasion. If a social engineer camouflages as an authority or a legitimate entity, the target is more likely to comply with the request.

Обрести практические и теоретические навыки

Тема является для Вас интересной и актуальной? Прочтите список весьма содержательных книг по социальной инженерии, которые Вы можете скачать на Ваш электронный гаджет или купить и, тем самым изучить тему еще больше:

- Максим Кузнецов, Игорь Симдянов — «Социальная инженерия и социальные хакеры»;

- Кевин Д. Митник, Вильям Л. Саймон — «Искусство обмана»;

- Кевин Д. Митник, Вильям Л. Саймон — «Призрак в Сети. Мемуары величайшего хакера»;

- Кевин Д. Митник, Вильям Л. Саймон — «Искусство вторжения»;

- Крис Касперски — «Секретное оружие социальной инженерии»

Так как книги читать мало кто любит, есть небольшая подборка фильмов и сериалов про социальную инженерию, где можно увидеть, в той или иной мере, методы ее применения:

Фильмы:

- «Кто я», 2014 — Баран бо Одар

- «Хакеры», 1995 — Иэн Софтли

- «Взлом», 2000 — Джо Чаппелль

- «Кибер», 2015 — Майкл Манн

- «Пароль Рыба-Меч», 2001 — Доминик Сена

- «Чужими глазами», 2012 — Седрик Жименес, Арно Дюпрей

- «Враг государства», 1998 — Тони Скотт

- «Крепкий орешек 4», 2007 — Лен Уайзман

Как работает социальная инженерия?

Основная задача социального инженера заключается в сборе всей важной конфиденциальной информации о потенциальной жертве, чтобы получить доступ к различным онлайн-аккаунтам. При этом процесс организован таким образом, чтобы жертва добровольно рассказала эти данные

Социальные инженеры в качестве основных инструментов воздействия используют неуверенность, небрежность и невежество людей, чтобы заставить их разглашать жизненно важную информацию. По мере расширения онлайн технологий люди все чаще становятся жертвами подобных взломов.

Большинство схем могут быть описаны следующими тремя шагами:

Real-World Examples

Phishing

A classic example is the tech support scam, and it comes in many varieties and levels of sophistication.

Consider this fake Paypal security notice warning potential marks of «unusual log in activity» on their accounts:

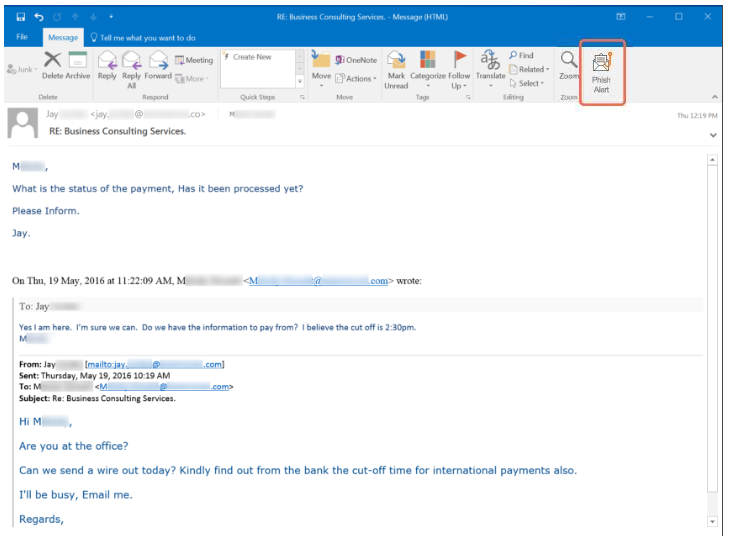

CEO Fraud

Because this employee had gone through proper security awareness training, she was able to keep her company out of the headlines. This was a close call though, and not everyone is that lucky!

Social Media

Cybercriminals create bogus profiles on social media and try to trick you. They will impersonate a celebrity or one of your friends or colleagues. These profiles look very much like the real thing, and it’s easy to get tricked. They try to impersonate a celebrity that the bad guys already know you like a lot.

Механизмы влияния

Первый и, на мой взгляд, самый важный инструмент, который наиболее подходит под нужды мошенников, — психология влияния и понимание механизмов, которые позволяют находить бреши в убеждениях и ценностях людей. Самая фундаментальная работа на эту тему называется «Психология влияния» под авторством Роберта Чалдини. Если вы реально хотите разобраться с темой влияния и манипуляций, лучше книги вы не найдёте. Это ведущий эксперт в данной области.

Итак, в психологии влияния выделяют одно фундаментальное правило: существуют базовые механизмы влияния, и ВСЕ люди в мире подвержены ХОТЯ БЫ одному-двум из них. Все зависит от того, насколько развито ваше критическое мышление и какой у вас уровень интеллекта. Чем данные показатели выше, тем ниже шанс «попасть под удар», но, если вы нарвётесь на грамотного исполнителя, все становится сложнее.

Некоторые механизмы я уже приводил в пример. Один из них — «принцип контраста» (пример, когда «сисадмин» позвонил в 8 утра в воскресенье). Его суть заключается в том, что, сначала, вас опускают в негативные и не комфортные условия, а после того, как вы «поваритесь» в этом, вам предлагают решение, и оно будет как лучик света в тёмном царстве. Ваша внутренняя сигнализация, скорее всего, не заорёт после такого приема, так как он очень опасный и хитрый по-своему.

Один из моих самых излюбленных приемов — «принцип взаимного обмена». Он очень многовариативный, но, чтобы вы поняли суть, объясню на простом примере. Стоите вы в длинной очереди и замечаете человека, который, допустим, чем-то расстроен (он абсолютно нормальный, просто стоит намного раньше вас и ближе к началу очереди). Вы подходите к нему и протягиваете шоколадку, мило улыбаясь и говоря, что хотите поднять ему настроение. Для человека это очень неожиданно и приятно. Поверьте, любой растает. Эффект после такого приема очень простой — человек будет чувствовать себя должным вам подсознательно по причине того, что за услугу обычно оказывают услугу в ответ. Дальше дело техники и актерской игры. Через какое-то время вы начинаете себя немного нервозно вести, спрашивать у окружающих про время и постоянно повторять, что, видимо, вы опоздаете на работу. Ну и по закону жанра есть очень высокий процент, что тот самый близко стоящий к началу очереди человек предложит вам пройти раньше него. Этот пример очень милый и безобидный, думаю, не сложно догадаться, сколько у него есть вариаций и возможностей применения. Таких механизмов не так уж и много, и Чалдини прекрасно описывает их все. Мы с коллегами так же преподаем их нашим студентам в рамках различных курсов.

Прелесть механизмов влияния для социальной инженерии состоит в том, что они хороши для использования как в индивидуальном порядке, так и для воздействия на массы людей. Зная их, вы сможете хорошо обезопасить себя от применения их против вас.